Anleitungen

Auf dieser CD befinden sich Anleitungen, die auch für Einsteiger verständlich Schritt für Schritt erklären, wie man seine Privatsphäre im Internet schützen kann. Erklärt wird:

- Wie verschlüssele ich E-Mails?

- Verschlüsselt chatten

- Surfen, ohne Spuren zu hinterlassen

Die Anleitungen sind für die Betriebssysteme Windows, Mac und Linux verfügbar. Die benötigte Software ist auf dieser CD gespeichert und kann über die Anleitungsseiten installiert werden.

Warum soll ich überhaupt meine Privatsphäre schützen?

Einführung in das Thema

Die Sicherheit von elektronischer Post, die über das Internet verschickt wurde, kann mit genau drei Worten beschrieben werden: es gibt keine. – Matt Bishop

Du fragst dich vielleicht, warum gerade du dir die Mühe machen sollst, dich durch diese CD zu arbeiten? Gedanken wie: Ich hab doch nichts zu verbergen! Wer sollte sich denn für mich interessieren? gehen dir beim Thema Überwachung/Verschlüsselung durch den Kopf? Und überhaupt ist dir das alles viel zu wissenschaftlich, abgehoben und paranoid?

Dann solltest du dir die Zeit nehmen, den folgenden Text zu lesen.

Neue Medien – neue Möglichkeiten

Kommunikation in Zeiten der neuen Medien unterscheidet sich in mehreren Punkten grundlegend von Medien wie klassischer Briefpost. Ein wesentlicher Unterschied ist die Tatsache, dass sie komplett digital verläuft. Somit ist es sehr einfach, zehntausende von Nachrichten maschinell nach bestimmten Kriterien durchsuchen zu lassen. Dazu reicht ein einziger Mensch mit den entsprechenden Kenntnissen. Dieser Mensch kann an vielen Stellen sitzen, da im Internet Daten über ein Netz von Stationen weitergereicht werden, bis sie ihr Ziel erreichen.

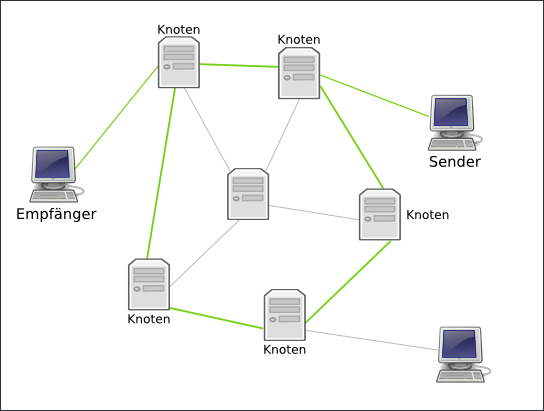

Viele Wege führen durch das Netz Image netzschema

Das Mitlesen und Nachverfolgen von E-Mails ist prinzipiell an jedem Knoten möglich, und das geschieht nicht selten1: Seit dem 1. Januar 2005 sind beispielsweise alle E-Mail-Provider mit mehr als 1000 Kunden verpflichtet, technische Lösungen vorzuhalten, die staatlichen Institutionen den Zugriff auf den gesamten E-Mailverkehr der Kunden ermöglichen.

Neben den staatlich organisierten Aktionen gibt es eine Reihe anderer Schnüffler. Hierbei spielen wirtschaftliche Interessen oft eine große Rolle. So schnüffeln bezahlte Cracker, analysebetreibende Firmen oder auch gelangweilte Administratoren in deinen Netzspuren. Und, auch das ist ein Unterschied zur klassischen Post: an der E-Mail ist – im Gegensatz zu einem geöffneten Brief – nicht erkennbar, dass sie abgefangen und gelesen wurde.

SIE beobachten dich...

Wer sich überwacht glaubt, der handelt eher im Rahmen der sozialen Erwünschtheit und ist somit nicht bloß kontrollierbar (im Falle einer tatsächlichen Überwachung), sondern indirekt auch schon einer Manipulation erlegen.

Tatsächlich setzen z. B. viele öffentliche Kameras in Einkaufszentren und anderen Einrichtungen auf gerade diesen Effekt. Indem die Kameras auffällig platziert werden, überlegen sich die Menschen in ihrem Blickfeld zweimal, ob sie aus der Rolle fallen, in der sie sich gesellschaftlich befinden (sollen). Es entsteht ein Normierungsdruck2, der die eigene Entscheidungsfreiheit einschränken kann. Verschlüsselte und anonymisierte Kommunikation befreit die Kommunikationspartner aus dieser Situation.

Es muss dich nicht wirklich jemensch überwachen. Der bloße Verdacht, dass es so sein könnte, reicht schon aus, um dein Verhalten zu beeinflussen. Das hat 1983 schon das Bundesverfassungsgericht im so genannten Volkszählungsurteil3 erklärt: Wer unsicher ist, ob abweichende Verhaltensweisen jederzeit notiert und als Information dauerhaft gespeichert, verwendet oder weitergegeben werden, wird versuchen, nicht durch solche Verhaltensweisen aufzufallen.

Wer damit rechnet, dass etwa die Teilnahme an einer Versammlung oder einer Bürgerinitiative behördlich registriert wird und dass ihm/ihr dadurch Risiken entstehen können, wird möglicherweise auf eine Ausübung seiner entsprechenden Grundrechte (Art. 8, 9 GG) verzichten. Dies würde nicht nur die individuellen Entfaltungschancen des Einzelnen beeinträchtigen, sondern auch das Gemeinwohl, weil Selbstbestimmung eine elementare Funktionsbedingung eines auf Handlungsfähigkeit und Mitwirkungsfähigkeit seiner Bürger begründeten freiheitlichen demokratischen Gemeinwesens ist.

Ich hab nix zu verbergen!

Auf jedem Menschen liegt ein (mehr oder weniger stark gefühlter) Druck, seiner/ihrer eigenen Rolle zu entsprechen. Die Tatsache, dass du beobachtet wirst, wird in den meisten Fällen ein Unbehagen in dir hervorrufen und du wirst dein Verhalten ändern.

Ist es für dich nicht auch ein komisches Gefühl, zu wissen, dass irgendein Sicherheitsmensch dir gerade zuschaut, während du in der Nase bohrst? Kennst du das, wenn deine neue Liebe dich in der Kneipe anschaut und du ein möglichst gutes Bild von dir vermitteln möchtest? Magst du die Vorstellung, dass alle in deiner Umgebung wissen, was auf deinem Gehaltsnachweis oder in deiner Krankenakte steht? Warum schließt du die Tür, wenn du auf der Toilette sitzt? Hast du was zu verbergen, Drogenkonsum oder so?!

Für den Wunsch nach Privatsphäre muss mensch sich nicht rechtfertigen. Ein wichtiges Element in einer Demokratie ist die Unschuld bis zum Beweis des Gegenteils. Eine Gesellschaft kann ohne dieses Prinzip nicht frei sein.

Es gibt immer wieder Menschen, die Verschlüsselung und Anonymisierung mit Kriminalität gleichsetzen. Diese Menschen vergessen, dass die Umkehrung der Unschuldsvermutung unser Rechtesystem unterwandert und eigentlich als krimineller Akt geahndet werden müsste. Die eingangs erwähnten Beispiele konnten hier hoffentlich für Klarheit sorgen. Für deine persönliche Freiheit und das Recht auf Privatsphäre kannst und solltest du deine Daten, bspw. durch E-Mail-Verschlüsselung schützen.

Im Anti-Terror-Wahn

Die tägliche Dosis Terror-Meldungen, welche uns aus der ganzen Welt durch die Massenmedien in das Wohnzimmer geschaufelt wird, regt auch Politiker zu ungeahnter Emsigkeit an. In zahlreichen Gesetzesentwürfen4 wird ein Ausbau der staatlichen Überwachungs- und Kontrollmöglichkeiten gefordert, um geplante terroristische Aktivitäten bereits in ihrer Planungsphase aufzuspüren. In diesem Zusammenhang wird auch die zunehmende Verbreitung von E-Mail-Verschlüsselung kritisiert5. Es ist zu befürchten, dass bald auch Gesetzesvorschläge eingereicht werden, die ein Verbot von starken Verschlüsselungswerkzeugen, wie z. B. in den USA6 vorsehen. Dass diese Verbote jedoch ganz andere Personengruppen im "Visier" haben, zeigen folgende Betrachtungen:

Neben kryptographischen Verfahren, wie die hier vorgestellte E-Mail-Verschlüsselung, existieren auch steganographische Verfahren um den Inhalt von Nachrichten zu verschleiern. Hierbei werden die Texte beispielsweise in Bild- oder Ton-Dateien versteckt. Die eingeweihte Empfangsseite kann dann aus dem Bild oder der Tonspur die verborgene Nachricht extrahieren. Diese Art der Nachrichtenübermittlung bietet den Vorteil, dass es für nicht eingeweihte Menschen keine Möglichkeit gibt, zu erkennen, ob ein Bild eine versteckte Nachricht enthält oder eben "nur" ein Bild ist.

Egal wie stark also die Überwachung des E-Mail-Verkehrs ist: solange es möglich ist, Daten von A nach B zu senden, können auch unerkannt Nachrichten transportiert werden.

Potentielle Terroristen sind sich natürlich bewusst, dass sie abgehört werden könnten. Sie werden also entsprechende Sicherheitsvorkehrungen treffen, um dem wachsamen Beobachter zu entgehen.

Im Netz der Datenkraken landen dann nur diejenigen, die ihre Privatsphäre nicht schützen wollen oder können. Mit dieser Entwicklung werden elementare Grundrechte7 unserer Verfassung abgeschafft, ohne die das Fortbestehen einer freiheitlichen Gesellschaft nicht möglich ist.

Wer die Freiheit aufgibt, um Sicherheit zu gewinnen, wird am Ende beides verlieren. – Benjamin Franklin, 1759

Every step you take, every move you make – I'll be watching you!

Das Zitat aus dem gleichnamigen Song der Band The Police lässt sich direkt auf das Surfen im Internet übertragen. Letzteres ist schon lange nicht mehr anonym und war es wohl auch noch nie. Jede Datenbewegung im Internet wird an verschiedenen Stellen genau dokumentiert. So weiß beispielsweise der Betreiber eines Online-Shops wer sich seine Seite wann und von wo aus angeschaut hat. Nachzulesen ist dies in den so genannten Logdateien, die ständig beim Datenverkehr im Internet anfallen. Du fragst dich, wer solche riesigen Datenmengen eigentlich auswerten soll? Da die Daten elektronisch vorliegen ist es auch hier sehr einfach mit Hilfe eines kleinen Programms die Logdateien nach bestimmten Merkmalen zu durchsuchen.

Während der Shopbetreiber nur Aussagen über seine Seite machen kann, kennt dein Internetanbieter dein Surfverhalten bis ins Detail. Denn über ihn werden alle deine Daten ins Internet geleitet. Normalerweise werden diese Verbindungsdaten gelöscht, sobald sie nicht mehr benötigt werden. Doch auch das wird sich bald ändern.

Durch die europäische Richtlinie über die Vorratsdatenspeicherung werden wahrscheinlich noch im Jahr 2007 alle Telefon- und Internetanbieter gezwungen, anfallende Verbindungsdaten sechs Monate lang zu speichern um sie Behörden für Strafverfolgungszwecke zur Verfügung stellen zu können. Mit diesem Gesetz werden alle Internetnutzer unter Generalverdacht gestellt.

Du schreibst gerade eine Hausarbeit über den Islam und recherchierst dazu auf verschiedenen Seiten und gibst passende Stichworte in eine Suchmaschine ein? Was denkst du welchen Eindruck deine Verbindungsdaten von dir vermitteln?

An dieser Stelle sei nochmal darauf hingewiesen, dass der Staat nicht die einzige Instanz ist, die Zugriff auf deine Verbindungsdaten erlangen kann. Geheimdienste, gut bezahlende Unternehmen, böswillige Cracker, dein Arbeitgeber, Freunde von Freunden usw. können sich ebenso Zugang zu diesen Daten verschaffen.

Weißes Rauschen im Netz

Verschlüsselte Kommunikation hat noch einen Nebeneffekt: Es wird dadurch quasi Hintergrundrauschen erzeugt, das es Datenkraken8 erschwert, die gesuchten Informationen (z. B. von politischen Aktivisten, Menschenrechtler usw.) herauszufischen. Wenn viele Menschen in ihrem Alltag Dinge wie z. B. Einkaufslisten verschlüsseln, dann sind diese Nachrichten nicht von anderen verschlüsselten zu unterscheiden. Die zu knackenden Datenberge wachsen und mit ihnen steigt der Aufwand überhaupt an relevante Informationen heranzukommen. Kritische Informationen werden so doppelt geschützt: Nicht nur durch die Verschlüsselung (welche, falls überhaupt knackbar, dann nur mit immensem Aufwand), sondern auch durch die Vielzahl an unwichtigen Nachrichten. Darum bieten manche Webseiten ihren Inhalt zwar öffentlich aber verschlüsselt an9: Natürlich kann sie jeder Mensch lesen, der auf die Seite geht, aber was die einzelnen Nutzer genau auf der Seite machen, das bleibt im Verborgenen. Gleichzeitig werden Massen an verschlüsselten Daten erzeugt, die es potentiellen Überwacher deutlich erschweren, relevante Informationen zu sammeln.

Identitätsklau

Ein Phänomen, das zur Zeit zunehmend auftritt, ist eine Straftat, die Identitätsdiebstahl genannt wird: Das Vorgeben einer falschen Identität bei Kreditkartenbetrug und ähnlichen Straftaten. Die meisten Menschen vertrauen der Absenderangabe einer E-Mail, obwohl sich diese mit einfachsten Mitteln fälschen lässt. Deswegen ist die digitale Unterschrift, also das Signieren von Daten ein wichtiger Aspekt bei den Verschlüsselungstechniken. Durch Signaturen kannst du überprüfen, ob eine E-Mail tatsächlich von der Person kommt, die als Absender angegeben ist.

Weiterführende Lektüre

Hier haben wir ein paar thematisch interessante Seiten verlinkt. Viel Spaß damit.

Chaosradio

Beim Chaosradio handelt es sich um Radiosendungen des Chaos Computer Club, die einmal im Monat gesendet werden. Inhaltlich werden dabei verschiedene Themen angesprochen, die die Schnittstellen von Technik und Gesellschaft betreffen. Wir haben dir im Folgenden einige Sendungen heraus gepickt:

- Chaosradio 111 gibt Tipps, wie deine Daten vor neugierigen Blicken geschützt werden können – unter anderem auch durch E-Mail-Verschlüsselung. Eine Sendung zu den aktuellen Einschränkungen des Fernmeldegeheimnisses durch Gesetzesänderungen.

- Chaosradio 88 beschäftigt sich mit der Frage, warum es in der Gesellschaft kaum Widerstand gegen Überwachungstendenzen gibt und wie der aktuelle Stand der Technik und der Gesetzgebung ist.

- Chaosradio 72 ist eine Sendung über die Nebeneffekte der Punktesammelbonuskarten wie Payback.

GnuPG

Eine umfangreiche deutschsprachige Hilfe zu GnuPG findet sich auf der Raven Homepage. Dazu noch jede Menge Anleitungen für sichere Onlinekommunikation.

Gesetze und Verordnungen

Die Telekommunikations-Überwachungsverordnung schreibt unter anderem vor, dass E-Mail-Provider ihre Kunden überwachen müssen.

Datenschutz für unterwegs

Mit dem PrivacyDongle kannst du auch unterwegs im Internetcafé anonym surfen. Dabei handelt es sich um einen USB-Stick auf dem der Browser Firefox und Tor bereits installiert sind. Einfach einstecken und anonym los surfen.

Die Autoren

Die drei Texte zum Verschlüsselten E-Mailen, Chatten und Surfen wurden initiiert von Sense.Lab e.V. Darüber hinaus haben sich weitere Menschen an der Entwicklung beteiligt und so einen wesentlichen Teil zur jetzigen Form beigetragen. In ungeordneter Reihenfolge waren und sind beteiligt:

- Stefan Deser

- Rolf Meinecke

- Ralf Kreutzmann

- Micha Reiser

Der Arbeitskreis AK Vorrat dankt dem CryptoCD-Team, dass sie uns die Anleitungen zur Verfügung gestellt haben.